L'UOMO DIETRO BLOGGERSIDEAS

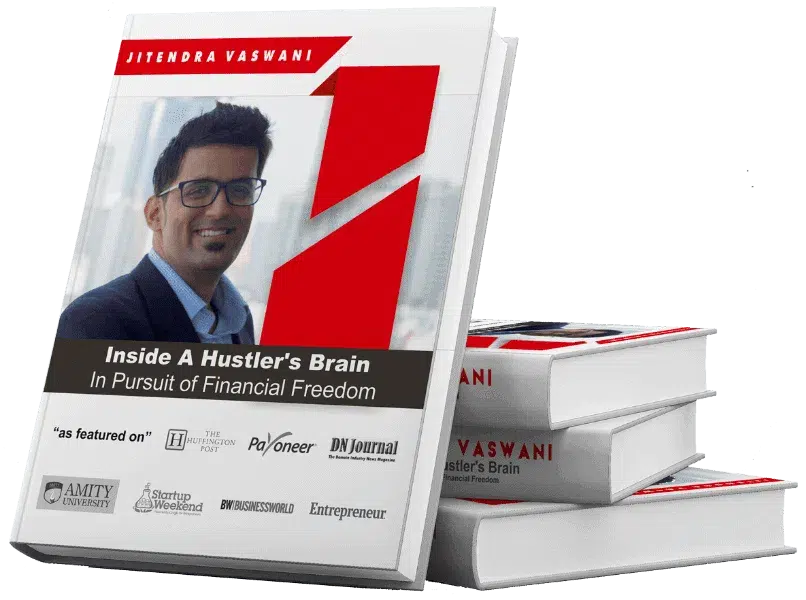

Jitendra Vaswani è una rinomata professionista del marketing digitale e relatrice principale globale. È anche un nomade digitale, poiché ha fondato BloggersIdeas.com, un importante blog di marketing su Internet, e Digiexe.com, un'agenzia di marketing digitale. Jitendra non ha eguali nella sua esperienza nel marketing online, con interviste importanti a leader del settore come Neil Patel, Grant Cardone e Rand Fishkin al suo attivo.

Con oltre 8 anni di esperienza nel marketing digitale, il suo libro stimolante "Inside A Hustler's Brain: In Pursuit of Financial Freedom" è diventato un bestseller di successo internazionale e ha venduto più di 20,000 copie in tutto il mondo.