サイバー脅威ハンティングは、 インターネットセキュリティのプロアクティブな方法 脅威ハンターが探す場所 セキュリティ上の危険 それは 企業のネットワーク内に隠されている.

サイバー ハンティングは、自動化された脅威検出システムなどのより受動的なサイバー セキュリティ ハンティング技術とは対照的に、ネットワークの自動防御メカニズムを回避した可能性のある、以前に検出されていない、未確認の、または修復されていない脅威を積極的に探します。

脅威ハンティングとは何ですか?

積極的に探す行為 ネットワーク上で検出されずに忍び寄るサイバー脅威 脅威ハンティングとして知られています。 サイバー脅威ハンティングは、最初のエンドポイント セキュリティ対策をすり抜けた悪意のあるアクターを環境から探し出します。

一部の危険はより高度で高度ですが、大部分はセキュリティ システムを通過できません。 何週間もの間、攻撃者はシステムやファイル内で検出されずに残り、ネットワークを介してゆっくりと前進し、より多くのデータを収集することができます.

この手順の間に数週間または数か月かかる場合があります。 積極的にハントしなくても、セキュリティ ツールや人員からの検出を簡単に回避できます。

脅威ハンティングが重要な理由

高度な脅威は自動化されたサイバーセキュリティを回避できるため、脅威ハンティングは非常に重要です。

自動化されたセキュリティ ツールとティア 20 および 1 セキュリティオペレーションセンター (SOC) アナリストは、 視聴者の38%が そのうちの。

残りの 20% の脅威は、より複雑であり、大きな損害を与える可能性があります。

攻撃者はひそかにネットワークに侵入し、何ヶ月もそこにとどまり、静かに情報を収集したり、機密文書を検索したり、環境内をローミングできるようにするログイン資格情報を取得したりできます。

多くの企業は、敵対者が検出を逃れることに成功し、攻撃が組織の防御を突破した後、高度で持続的な脅威がネットワークに残るのを防ぐために必要な高度な検出スキルを欠いています。

したがって、脅威ハンティングは、あらゆる防御戦略の重要な要素です。

脅威ハンティングの仕組み

ソフトウェア ソリューションの人的側面と大規模なデータ処理能力を組み合わせることで、サイバー脅威を効果的に追い詰めます。

人間の脅威ハンターは、高度なセキュリティ監視および分析ツールからのデータに依存して、脅威をプロアクティブに発見して排除するのを支援します。

彼らの目標は、ソリューションとインテリジェンス/データを使用して、土地から離れて生活するなどの戦略を使用して、通常の防御を逃れる可能性のある敵を見つけることです。

直感、倫理的および戦略的思考、創造的な問題解決はすべて、サイバー ハンティング プロセスに不可欠な要素です。

組織は、「サイバー脅威ハンター」 自動化された脅威検出システムに頼るだけではなく、テーブルに持ち込んでください。

サイバー脅威ハンターとは?

Cyber Threat Hunters は、ビジネス セキュリティに人間味を加え、自動化された対策を強化します。 彼らは、深刻な問題になる前に脅威を特定、記録、監視、根絶する熟練した IT セキュリティの専門家です。

外部のアナリストになることもありますが、企業の IT 部門の業務に詳しいセキュリティ アナリストであることが理想的です。

脅威ハンターは、セキュリティ情報を精査します。 これらは、コンピュータが見逃した可能性がある、または処理されたと考えられていたが処理されていない疑わしい動作パターン、および隠れたマルウェアや攻撃者を探します。

また、企業のセキュリティ システムにパッチを適用して、同じ種類の侵入が将来発生するのを防ぐのにも役立ちます。

脅威ハンティングの前提条件

脅威ハンターは、サイバー脅威ハンティングが効果的であるために異常をより適切に特定するために、最初に予想または承認された発生のベースラインを構築する必要があります。

その後、脅威ハンターは、このベースラインと最新の脅威インテリジェンスを使用して、脅威検出テクノロジによって収集されたセキュリティ データと情報を調べることができます。

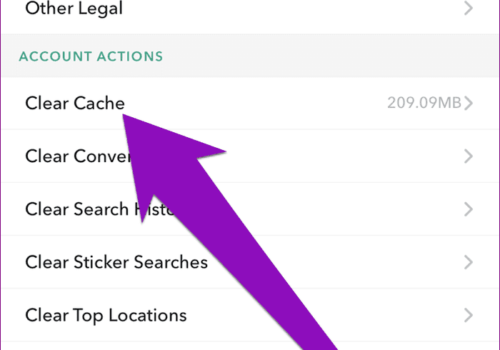

これらのテクノロジーには、 管理された検出と応答(MDR), セキュリティ分析ツールまたは セキュリティ情報およびイベント管理 (SIEM) ソリューション。

脅威ハンターは、エンドポイント、ネットワーク、クラウド データなどのさまざまなソースからのデータで武装した後、システムを検索して、潜在的な危険、疑わしいアクティビティ、または標準から逸脱するトリガーを見つけることができます。

脅威ハンターは、脅威が見つかった場合、または既知の脅威インテリジェンスが新たな脅威の可能性を示している場合に、仮説を立てて大規模なネットワーク調査を実施できます。

脅威ハンターは、これらの調査中に情報を探して、脅威が有害か良性か、またはネットワークが新たなサイバー脅威から適切に保護されているかどうかを判断します。

プロキシによる脅威ハンティング

脅威ハンターは、Web プロキシ レコードで豊富な情報を見つける可能性があります。 これらのプロキシは、要求を受信するサーバーまたはデバイスと、要求を送信するデバイスとの間のコンジットとして機能します。

Web プロキシによって生成された共通のデータ セットを利用して、異常または疑わしい動作を特定できます。

たとえば、組織の脅威ハンターは、Web プロキシ ログに含まれる危険情報を分析し、次のようなユーザー エージェントで疑わしいアクティビティを発見する場合があります。 cURL と SharePoint サイト.

彼らは問題に注目し、要求が正当であり、DevOps チームからのものであることを発見します。

これらのログを調べて悪意のある個人を見つけるために、脅威ハンターはさまざまなプロトコルと方法論を採用しています。 Webプロキシ ログは、次の詳細を提供することがよくあります。

- リンク先 URL (ホスト名)

- 宛先IP

- HTTPステータス

- ドメイン カテゴリ

- プロトコール

- 宛先ポート

- ユーザーエージェント

- リクエスト方法

- デバイスアクション

- 要求されたファイル名

- 演奏時間

**もっと!

脅威ハンティングと脅威インテリジェンスの違い

脅威インテリジェンスは、通常、機械学習と人工知能を使用した自動化されたセキュリティ システムによって収集および検査される、侵入の試みまたは成功に関するデータの集まりです。

この情報は脅威ハンティングで使用され、悪意のあるユーザーをシステム全体で徹底的に検索します。

つまり、脅威ハンティングは、脅威インテリジェンスが終わるところから始まります。 生産的な脅威ハントは、まだ実際に見られていない危険を見つけることもできます。

脅威の指標は、脅威ハンティングのリードまたは仮説として使用されることがあります。 マルウェアや攻撃者が残した仮想指紋、奇妙な IP アドレス、フィッシング メール、またはその他の異常なネットワーク トラフィックは、すべて脅威指標の例です。

クイックリンク:

結論: 脅威ハンティング 2024 とは?

インシデントの検出、対応、修復の通常の手順は、脅威ハンティングによって強力に補完されます。 企業にとって現実的かつ実践的な戦略は、予期せぬ脅威に対して自らを強化することです。

それでも、プロキシ ログを監視することで、Web サイトをスクレイピングしている可能性のあるユーザーを特定することもできます。 正当なタスクを完了しようとしているだけの人は、このような状況で問題に遭遇します。

いくつかのプロキシ、特に真の IP アドレスを隠すのに役立つプロキシを使用することで、ユーザーは脅威ハンターが自分の活動を発見するのを防ぐことができます。

また、すべての活動に対して単一の IP アドレスが存在しないため、ログはこれらのハンターに警告を発しません。

そのためには、脅威ハンティング ソフトウェアにとって正当であるかのように見える高品質のプロキシが必要です。 あなたの質問に答えるために、脅威ハンティング ソフトウェアは基本的に、脅威ハンティング プロトコルと分析を実行するプログラムです。

Links