Cyber Drohung Juegd ass eng proaktiv Method vun Internet Sécherheet an deem Gefor Jeeër sichen Sécherheetsrisiken dat kéint sinn am Netz vun enger Firma verstoppt.

Cyber Juegd kuckt aktiv no virdru ondetektéierten, onidentifizéierten oder onremediate Bedrohungen, déi den automatiséierte Verteidegungsmechanismus vun Ärem Netzwierk entgoe kéinten, am Géigesaz zu méi passive Cybersécherheetsjuegdtechnike wéi automatiséiert Bedrohungserkennungssystemer.

Wat ass Bedrohung Juegd?

Den Akt vun aktiv Sich no Cyber Bedrohungen déi onerkannt op engem Netzwierk skulking sinn ass bekannt als Gefor Juegd. Cyber Bedrohung Juegd scours Är Ëmwelt fir béiswëlleg Akteuren déi laanscht Är initial Endpunkt Sécherheet Moossname komm sinn.

E puer Gefore si méi raffinéiert a fortgeschratt, während d'Majoritéit net laanscht Sécherheetssystemer kënnt. Wärend Wochen kënnen Ugräifer onentdeckt bleiwen am System a Dateien, wärend se lues iwwer d'Netz virukommen fir méi Daten ze sammelen.

Wochen oder souguer Méint kënne während dëser Prozedur passéieren. Et kann d'Detektioun vu Sécherheetsinstrumenter a Personal evitéieren ouni aktiv ze jagen.

Firwat ass Bedrohung Juegd wichteg?

Well sophistikéiert Bedrohungen automatiséiert Cybersécherheet evitéiere kënnen, ass Bedrohungsjagd entscheedend.

Dir musst ëmmer nach besuergt sinn iwwer déi reschtlech 20% vun de Bedrohungen och wann automatiséiert Sécherheetsinstrumenter an Tier 1 an 2 Sécherheet Operatiounen Zentrum (SOC) Analysten solle fäeg sinn iwwer ze handelen 80% vun deenen.

Bedrohungen an de verbleiwen 20% si méi wahrscheinlech komplex a fäeg e grousse Schued ze maachen.

En Ugräifer kann en Netz geheim anzeginn an do bleiwen fir Méint wéi se roueg Informatioun sammelen, no sensiblen Dokumenter sichen oder Login-Umeldungsinformatiounen kréien, déi et hinnen erlaben ronderëm d'Ëmwelt ze reiwen.

Vill Geschäfter feelen déi raffinéiert Detektiounsfäegkeeten, déi néideg sinn fir fortgeschratt persistent Bedrohungen am Netz ze verhënneren, wann e Géigner erfollegräich war an der Entdeckung z'entkommen an en Attentat huet d'Verteidegung vun enger Organisatioun gebrach.

Gefor Juegd ass also e wesentleche Bestanddeel vun all Verteidegungsstrategie.

Wéi funktionnéiert d'Drohung Juegd?

De mënschlechen Aspekt an déi massiv Datenveraarbechtungsfäegkeet vun enger Softwareléisung gi kombinéiert fir effektiv Cyber-Bedrohungen ze jagen.

Mënschlech Bedrohungsjeeger vertrauen op Daten aus sophistikéierte Sécherheetsmonitoring an Analytikinstrumenter fir hinnen ze hëllefen proaktiv Geforen z'entdecken an ze eliminéieren.

Hir Zil ass Léisungen an Intelligenz / Daten ze benotzen fir Géigner ze fannen déi normal Verteidegung entgoe kënnen andeems se Strategien benotzen wéi vum Land liewen.

Intuition, ethesch a strategesch Denken, a kreativ Problemléisung sinn all wesentlech Bestanddeeler vum Cyber Juegdprozess.

Organisatiounen si fäeg Gefore méi séier a méi präzis ze léisen andeems se dës mënschlech Charakteristiken benotzen déi "Cyber Threat Hunters" op den Dësch bréngen am Géigesaz zu nëmmen op automatiséiert Bedrohungserkennungssystemer ze vertrauen.

Wien sinn Cyber Threat Hunters?

Cyber Threat Hunters addéiere e mënschlechen Touch fir d'Geschäftssécherheet, verbessert automatiséiert Moossnamen. Si sinn qualifizéiert IT Sécherheetsfachleit déi Gefore identifizéieren, notéieren, en Aa behalen an ausrotten ier se eng Chance hunn fir sérieux Problemer ze ginn.

Och wann se heiansdo extern Analysten sinn, si se am Idealfall Sécherheetsanalytiker déi iwwer d'Aarbechte vun der IT Departement vun der Firma kennen.

Threat Hunters sichen Sécherheetsinformatiounen. Si sichen no verdächtege Verhalensmuster, déi e Computer verpasst oder geduecht hunn, gehandhabt ginn awer net sinn, souwéi verstoppte Malware oder Ugräifer.

Si hëllefen och beim Patchen vum Sécherheetssystem vun engem Geschäft fir zukünfteg Optriede vun der selwechter Aart vun Intrusiounen ze vermeiden.

Viraussetzunge Fir Bedrohung Juegd

Bedrohungsjeeger musse fir d'éischt eng Baseline vun viraussiichtlechen oder genehmegten Optriede bauen fir Anomalien besser z'entdecken fir d'Cyber Drohung Juegd effektiv ze sinn.

Bedrohungsjeeger kënnen dann duerch Sécherheetsdaten an Informatioun gesammelt ginn duerch Bedrohungserkennungstechnologien mat dëser Baseline an déi lescht Bedrohungsintelligenz.

Dës Technologien kënnen enthalen managed Detection and Response (MDR), Sécherheetsanalyse Tools, oder Sécherheetsinformatioun an Eventmanagement (SIEM) Léisungen.

Bedrohungsjeeger kënnen Är Systemer no potenziell Geforen, schaarf Aktivitéit oder Ausléiser sichen, déi vun der Norm fortfueren nodeems se mat Daten aus verschiddene Quellen bewaffnet sinn, dorënner Endpunkt-, Netzwierk- a Wollekdaten.

Bedrohungsjeeger kënnen Hypothesen kreéieren an extensiv Netzwierkuntersuchungen maachen wann eng Bedrohung fonnt gëtt oder wann bekannt Bedrohungsintelligenz op nei méiglech Gefore weist.

Bedrohungsjeeër sichen no Informatioun wärend dësen Ermëttlungen fir ze bestëmmen ob eng Bedrohung schiedlech oder benign ass oder ob d'Netz adequat geschützt ass vu opkomende Cybermenacen.

Bedrohung Juegd Mat Proxies

Bedrohungsjeeër kënnen e Räichtum vun Informatioun a Web Proxy records fannen. Dës Proxy funktionnéieren als Kanal tëscht dem Server oder dem Apparat deen Ufroe kritt an dem Apparat deen d'Ufro schéckt.

E gemeinsame Set vun Daten generéiert vu Web Proxies ka benotzt ginn fir ongewéinlech oder verdächteg Verhalen ze gesinn.

Zum Beispill, e Bedrohungsjager bei enger Organisatioun kann d'Geforinformatioun analyséieren, déi an de Web Proxy Logbicher abegraff sinn an verdächteg Aktivitéit mat Benotzer Agente wéi z. cURL an SharePoint Siten.

Si zéien d'Opmierksamkeet op de Problem an entdecken datt d'Ufroe legitim sinn an aus den DevOps Teams stamen.

Fir dës Logbicher z'ënnersichen an all béiswëlleg Individuen ënner der Mëschung ze fannen, benotzen Bedrohungsjeeër eng Vielfalt vu Protokoller a Methodologien. Web-Proxy Logbicher bidden dacks déi folgend Detailer:

- Destinatioun URL (Hostnumm)

- Destinatioun IP

- HTTP Status

- Domain Kategorie

- Protokoll

- Destinatioun Port

- Benotzer Agent

- Ufro Method

- Apparat Aktioun

- Ufroen Dateinumm

- Dauer

**A méi!

Ënnerscheed tëscht Bedrohungsjuegd an Bedrohungsintelligenz

Bedrohungsintelligenz ass eng Sammlung vun Donnéeën betreffend versichten oder erfollegräichen Andréngen, déi typesch gesammelt a gepréift ginn duerch automatiséiert Sécherheetssystemer mat Maschinnléieren a kënschtlecher Intelligenz.

Dës Informatioun gëtt an der Bedrohungsjagd benotzt fir eng grëndlech, systembreet Sich no béiswëlleg Benotzer ze maachen.

Bedrohungsjagd, an anere Wierder, fänkt un wou Bedrohungsintelligenz ophält. Eng produktiv Bedrohungsjuegd kann och Gefore fannen, déi nach net an der Wild gesi goufen.

Bedrohungsindikatoren ginn heiansdo als Lead oder Hypothese bei Bedrohungsjuegd benotzt. Virtuell Fangerofdréck hannerlooss vu Malware oder engem Ugräifer, eng ongewéinlech IP Adress, Phishing E-Mailen, oder aneren anomalen Netzwierkverkéier sinn all Beispiller vu Bedrohungsindikatoren.

Quick Links:

- Cyberlab Bewäertung

- CyberImpact Bewäertung

- CyberVista IT Training Bewäertung

- Beschte Cyber Sécherheet Affiliate Programmer

Fazit: Wat ass Bedrohungsjagd 2024?

Déi üblech Prozedur fir Tëschefall Detektioun, Reaktioun a Sanéierung gëtt staark ergänzt duerch Bedrohungsjagd. Eng realistesch a praktesch Strategie fir Entreprisen ass sech géint onerwaart Gefore ze befestigen.

Trotzdem mécht d'Iwwerwaachung vu Proxy Logbicher et och méiglech Benotzer z'identifizéieren déi Websäite schrauwen kënnen. Déi, déi just versichen, legitim Aufgaben ofzeschléissen, kommen an esou enger Situatioun a Problemer.

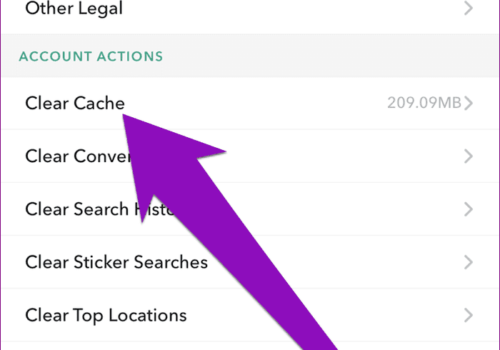

Andeems Dir verschidde Proxyen benotzt, besonnesch déi, déi hëllefe fir hir richteg IP Adress ze verstoppen, kënnen d'Benotzer Bedrohungsjager vermeiden fir hir Aktivitéiten ze gesinn.

Och hir Logbicher erhéijen net e roude Fändel fir dës Jeeër well et keng eenzeg IP Adress fir all hir Aktivitéiten gëtt.

Fir dëst braucht Dir qualitativ héichwäerteg Proxyen déi legitim op Bedrohungsjagdsoftware schéngen. Fir Är Fro ze beäntweren, Bedrohungsjuegd Software ass am Fong e Programm deen Bedrohungsjuegdprotokoller an Analyse ausféiert.

Quick Links