Kibernetinių grėsmių medžioklė yra a aktyvus interneto saugumo metodas kurioje ieško grėsmių medžiotojai pavojų saugumui tai gali būti paslėptas įmonės tinkle.

Kibernetinė medžioklė aktyviai ieško anksčiau neaptiktų, neatpažintų ar nepataisytų grėsmių, kurios galėjo išvengti jūsų tinklo automatinių gynybos mechanizmų, priešingai nei pasyvesni kibernetinio saugumo medžioklės metodai, pvz., automatizuotos grėsmių aptikimo sistemos.

Kas yra grėsmių medžioklė?

Aktyvaus ieškojimo veiksmas kibernetinės grėsmės, kurios tinkle slypi nepastebimai yra žinomas kaip grėsmių medžioklė. Kibernetinių grėsmių medžioklė apžiūri jūsų aplinką kenkėjiškų veikėjų, kurie praėjo jūsų pradines galinio taško saugumo priemones.

Kai kurie pavojai yra sudėtingesni ir pažangesni, o dauguma negali įveikti apsaugos sistemų. Ištisas savaites užpuolikai gali likti nepastebėti sistemoje ir failuose, o lėtai juda tinklu, kad surinktų daugiau duomenų.

Šios procedūros metu gali praeiti savaitės ar net mėnesiai. Jis gali lengvai išvengti aptikimo iš apsaugos įrankių ir personalo aktyviai neieškodamas.

Kodėl grėsmių medžioklė yra svarbi?

Kadangi sudėtingos grėsmės gali išvengti automatinio kibernetinio saugumo, grėsmių paieška yra labai svarbi.

Vis tiek turite susirūpinti dėl likusių 20 % grėsmių, net jei naudojami automatiniai saugos įrankiai ir 1 bei 2 pakopos saugumo operacijų centras (SOC) analitikai turėtų sugebėti tvarkyti apie 80% jų.

Likusių 20 % grėsmės greičiausiai bus sudėtingos ir gali padaryti didelę žalą.

Užpuolikas gali slapta patekti į tinklą ir ten išbūti kelis mėnesius, nes tyliai renka informaciją, ieško neskelbtinų dokumentų arba gauna prisijungimo duomenis, kurie leis naršyti po aplinką.

Daugeliui įmonių trūksta sudėtingų aptikimo įgūdžių, reikalingų užkirsti kelią pažangioms nuolatinėms grėsmėms tinkle, kai priešininkui pavyksta išvengti aptikimo, o užpuolimas pažeidė organizacijos gynybą.

Todėl grėsmių medžioklė yra esminis bet kurios gynybos strategijos elementas.

Kaip veikia grėsmių medžioklė?

Žmogiškasis aspektas ir didžiulės programinės įrangos sprendimo duomenų apdorojimo galimybės yra derinamos, kad būtų veiksmingai kovojama su kibernetinėmis grėsmėmis.

Žmonių grėsmių medžiotojai pasikliauja sudėtingų saugumo stebėjimo ir analizės įrankių duomenimis, kad padėtų jiems aktyviai aptikti ir pašalinti grėsmes.

Jų tikslas yra panaudoti sprendimus ir žvalgybinę informaciją/duomenis, kad surastų priešus, kurie gali išvengti įprastos gynybos naudojant tokias strategijas kaip gyvenimas žemėje.

Intuicija, etinis ir strateginis mąstymas bei kūrybiškas problemų sprendimas yra esminiai kibernetinės medžioklės proceso komponentai.

Organizacijos gali greičiau ir tiksliau išspręsti grėsmes, panaudodamos šias žmogiškąsias savybes, kuriosKibernetinių grėsmių medžiotojai“, o ne tik pasikliauti automatizuotomis grėsmių aptikimo sistemomis.

Kas yra kibernetinių grėsmių medžiotojai?

Kibernetinių grėsmių medžiotojai verslo saugumui suteikia žmogiškumo, patobulindami automatizuotas priemones. Jie yra kvalifikuoti IT saugos specialistai, kurie nustato, registruoja, stebi ir pašalina grėsmes, kol jos dar neturi galimybės tapti rimtomis problemomis.

Nors kartais jie yra išorės analitikai, idealiu atveju jie yra saugumo analitikai, išmanantys įmonės IT skyriaus darbą.

Grėsmių medžiotojai ieško saugumo informacijos. Jie ieško įtartinų elgesio modelių, kuriuos kompiuteris galėjo praleisti arba manyti, kad buvo tvarkomas, bet ne, taip pat paslėptų kenkėjiškų programų ar užpuolikų.

Jie taip pat padeda pataisyti verslo apsaugos sistemą, kad ateityje būtų išvengta tokio paties tipo įsibrovimų.

Grėsmių medžioklės sąlygos

Grėsmių medžiotojai pirmiausia turi sukurti numatytų arba patvirtintų įvykių bazinę liniją, kad galėtų geriau pastebėti anomalijas, kad kibernetinės grėsmės medžioklė būtų veiksminga.

Grėsmių ieškotojai gali peržiūrėti saugos duomenis ir informaciją, surinktą naudojant grėsmių aptikimo technologijas, naudodami šią bazinę padėtį ir naujausią grėsmės žvalgybos informaciją.

Šios technologijos gali apimti valdomas aptikimas ir atsakas (MDR), saugumo analizės įrankiaiarba saugumo informacijos ir įvykių valdymo (SIEM) sprendimai.

Grėsmių ieškotojai gali ieškoti jūsų sistemose galimų pavojų, šešėlinės veiklos ar aktyviklių, kurie nukrypsta nuo normos, kai jie yra apginkluoti duomenimis iš įvairių šaltinių, įskaitant galutinio taško, tinklo ir debesies duomenis.

Grėsmių ieškotojai gali sukurti hipotezes ir atlikti išsamius tinklo tyrimus, jei randama grėsmė arba jei žinoma grėsmės žvalgyba nurodo naujas galimas grėsmes.

Vykdydami šiuos tyrimus grėsmių medžiotojai ieško informacijos, kad nustatytų, ar grėsmė yra žalinga, ar gera, ar tinklas yra tinkamai apsaugotas nuo naujų kibernetinių grėsmių.

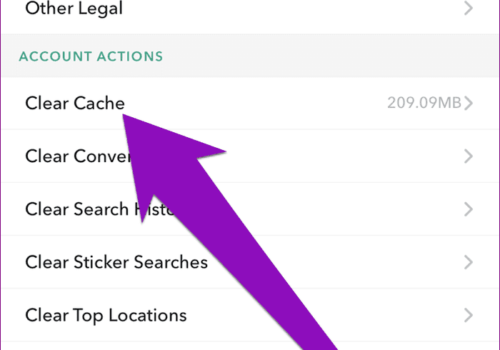

Grėsmių medžioklė naudojant įgaliotuosius serverius

Grėsmių ieškotojai žiniatinklio tarpinio serverio įrašuose gali rasti daug informacijos. Šie tarpiniai serveriai veikia kaip kanalai tarp serverio arba įrenginio, kuris gauna užklausas, ir įrenginio, kuris siunčia užklausą.

Įprastas žiniatinklio tarpinių serverių generuojamas duomenų rinkinys gali būti naudojamas norint pastebėti neįprastą ar įtartiną elgesį.

Pavyzdžiui, grėsmių ieškotojas organizacijoje gali išanalizuoti pavojaus informaciją, įtrauktą į žiniatinklio tarpinio serverio žurnalus, ir aptikti įtartiną veiklą su vartotojo agentais, pvz., cURL ir SharePoint svetaines.

Jie atkreipia dėmesį į problemą ir sužino, kad užklausos yra teisėtos ir gaunamos iš „DevOps“ komandų.

Norėdami ištirti šiuos žurnalus ir rasti bet kokius kenkėjiškus asmenis, grėsmių medžiotojai taiko įvairius protokolus ir metodikas. Interneto tarpinis serveris žurnaluose dažnai pateikiama ši informacija:

- Paskirties URL (prieglobos serverio pavadinimas)

- Paskirties IP

- HTTP būsena

- Domeno kategorija

- Protokolas

- Kelionės tikslo uostas

- Vartotojas agentas

- Prašymo metodas

- Įrenginio veiksmas

- Prašomas failo pavadinimas

- Trukmė (dienos)

**Ir dar!

Skirtumas tarp grėsmių medžioklės ir grėsmių žvalgybos

Grėsmių žvalgyba – tai duomenų apie bandymus arba sėkmingus įsilaužimus rinkinys, kurį paprastai renka ir tiria automatizuotos saugos sistemos, naudodamos mašininį mokymąsi ir dirbtinį intelektą.

Ši informacija naudojama ieškant grėsmių, siekiant atlikti išsamią kenkėjiškų vartotojų paiešką visoje sistemoje.

Kitaip tariant, grėsmių medžioklė prasideda ten, kur baigiasi grėsmės žvalgyba. Produktyvi grėsmių medžioklė taip pat gali rasti pavojų, kurių laukinėje gamtoje dar nematė.

Grėsmės rodikliai kartais naudojami kaip pagrindinė arba hipotezė medžiojant grėsmę. Kenkėjiškų programų ar užpuoliko palikti virtualūs pirštų atspaudai, keistas IP adresas, sukčiavimo el. laiškai ar kitas nenormalus tinklo srautas yra grėsmės rodiklių pavyzdžiai.

Nuorodos:

- „Cyberlab“ apžvalga

- „CyberImpact“ apžvalga

- „CyberVista“ IT mokymo apžvalga

- Geriausios kibernetinio saugumo partnerių programos

Išvada: kas yra 2024 m. grėsmių medžioklė?

Įprastą incidentų aptikimo, reagavimo ir ištaisymo procedūrą stipriai papildo grėsmių medžioklė. Reali ir praktiška strategija verslui yra apsisaugoti nuo nenumatytų grėsmių.

Nepaisant to, tarpinio serverio žurnalų stebėjimas taip pat leidžia identifikuoti vartotojus, kurie gali tvarkyti svetaines. Tie, kurie tik bando atlikti teisėtas užduotis, tokioje situacijoje susiduria su problemomis.

Naudodami kelis tarpinius serverius, ypač tuos, kurie padeda nuslėpti tikrąjį IP adresą, vartotojai gali išvengti grėsmių medžiotojų, kad jie nepastebėtų jų veiklos.

Be to, jų žurnalai nekelia raudonos vėliavos šiems medžiotojams, nes nėra vieno IP adreso visai jų veiklai.

Tam jums reikės aukštos kokybės tarpinių serverių, kurie atrodo teisėti grėsmių paieškos programinei įrangai. Norėdami atsakyti į jūsų klausimą, grėsmių paieškos programinė įranga iš esmės yra programa, kuri atlieka grėsmių paieškos protokolus ir analizę.

Greitos nuorodos