Polowanie na cyberzagrożenia to proaktywna metoda zabezpieczania internetu w których szukają łowcy zagrożeń zagrożenia bezpieczeństwa to może być ukryte w sieci firmowej.

Cyberhunting aktywnie wyszukuje wcześniej niewykryte, niezidentyfikowane lub nienaprawione zagrożenia, które mogły umknąć zautomatyzowanym mechanizmom obronnym Twojej sieci, w przeciwieństwie do bardziej pasywnych technik polowania na cyberbezpieczeństwo, takich jak zautomatyzowane systemy wykrywania zagrożeń.

Co to jest polowanie na zagrożenia?

Akt aktywnego poszukiwania cyberzagrożenia, które czają się niewykryte w sieci jest znany jako polowanie na zagrożenia. Polowanie na cyberzagrożenia przeszukuje Twoje środowisko w poszukiwaniu złośliwych aktorów, którzy pokonali początkowe środki bezpieczeństwa punktów końcowych.

Niektóre zagrożenia są bardziej wyrafinowane i zaawansowane, podczas gdy większość nie może ominąć systemów bezpieczeństwa. Przez tygodnie osoby atakujące mogą pozostać niewykryte w systemie i plikach, powoli posuwając się przez sieć w celu zebrania większej ilości danych.

Podczas tej procedury mogą minąć tygodnie, a nawet miesiące. Może łatwo uniknąć wykrycia przez narzędzia bezpieczeństwa i personel bez aktywnego polowania.

Dlaczego wykrywanie zagrożeń jest ważne?

Ponieważ wyrafinowane zagrożenia mogą ominąć zautomatyzowane zabezpieczenia cybernetyczne, kluczowe znaczenie ma polowanie na zagrożenia.

Nadal musisz martwić się o pozostałe 20% zagrożeń, nawet jeśli zautomatyzowane narzędzia bezpieczeństwa oraz poziom 1 i 2 centrum operacji bezpieczeństwa (SOC) analitycy powinni być w stanie obsłużyć ok 80% z nich.

Zagrożenia w pozostałych 20% są bardziej złożone i mogą wyrządzić poważne szkody.

Osoba atakująca może potajemnie wejść do sieci i pozostać w niej przez miesiące, po cichu zbierając informacje, przeszukując poufne dokumenty lub uzyskując dane logowania, które pozwolą mu wędrować po środowisku.

Wielu firmom brakuje zaawansowanych umiejętności wykrywania, które są wymagane, aby zapobiec utrzymywaniu się w sieci zaawansowanych, trwałych zagrożeń, gdy przeciwnikowi uda się uciec przed wykryciem, a atak przełamie obronę organizacji.

Polowanie na zagrożenia jest zatem kluczowym elementem każdej strategii obronnej.

Jak działa wykrywanie zagrożeń?

Aspekt ludzki i ogromne możliwości przetwarzania danych rozwiązania programowego są połączone, aby skutecznie polować na cyberzagrożenia.

Łowcy zagrożeń polegają na danych pochodzących z zaawansowanych narzędzi do monitorowania i analizy bezpieczeństwa, które pomagają im w proaktywnym wykrywaniu i eliminowaniu zagrożeń.

Ich celem jest zastosowanie rozwiązań i danych wywiadowczych w celu znalezienia przeciwników, którzy mogą wymknąć się normalnej obronie, stosując strategie takie jak życie z ziemi.

Intuicja, myślenie etyczne i strategiczne oraz kreatywne rozwiązywanie problemów to podstawowe elementy procesu polowania na cyberprzestępców.

Organizacje są w stanie szybciej i dokładniej rozwiązywać zagrożenia, wykorzystując te cechy ludzkie, które „Łowcy cyberzagrożeń” wnieść do stołu, zamiast polegać wyłącznie na zautomatyzowanych systemach wykrywania zagrożeń.

Kim są łowcy cyberzagrożeń?

Cyber Threat Hunters dodają ludzki wymiar do bezpieczeństwa biznesowego, ulepszając zautomatyzowane środki. Są to wykwalifikowani specjaliści ds. bezpieczeństwa IT, którzy identyfikują, rejestrują, obserwują i eliminują zagrożenia, zanim będą miały szansę stać się poważnymi problemami.

Chociaż czasami są to analitycy zewnętrzni, najlepiej są to analitycy bezpieczeństwa, którzy mają wiedzę na temat działania działu IT firmy.

Łowcy zagrożeń przeszukują informacje dotyczące bezpieczeństwa. Szukają podejrzanych wzorców zachowań, które komputer mógł przeoczyć lub myślał, że zostały obsłużone, ale tak nie jest, a także ukrytego złośliwego oprogramowania lub atakujących.

Pomagają również w łataniu systemu bezpieczeństwa firmy, aby zapobiec występowaniu tego samego rodzaju włamań w przyszłości.

Wymagania wstępne dla polowania na zagrożenia

Łowcy zagrożeń muszą najpierw zbudować linię bazową przewidywanych lub zatwierdzonych zdarzeń, aby lepiej wykrywać anomalie, aby polowanie na cyberzagrożenia było skuteczne.

Łowcy zagrożeń mogą następnie przeglądać dane bezpieczeństwa i informacje zebrane przez technologie wykrywania zagrożeń, korzystając z tej linii bazowej i najnowszych informacji o zagrożeniach.

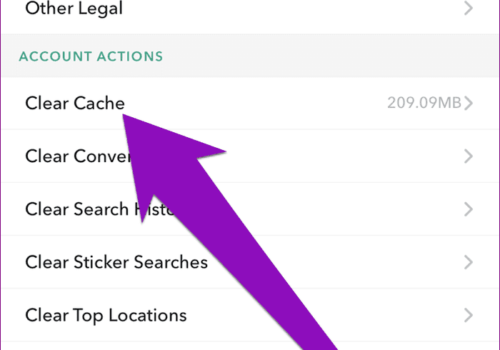

Technologie te mogą obejmować zarządzane wykrywanie i reagowanie (MDR), narzędzia do analizy bezpieczeństwalub rozwiązania do zarządzania informacjami i zdarzeniami dotyczącymi bezpieczeństwa (SIEM).

Łowcy zagrożeń mogą przeszukiwać Twoje systemy pod kątem potencjalnych zagrożeń, podejrzanych działań lub wyzwalaczy, które odbiegają od normy, po uzbrojeniu się w dane z różnych źródeł, w tym danych punktów końcowych, sieci i chmury.

Łowcy zagrożeń mogą tworzyć hipotezy i przeprowadzać szeroko zakrojone badania sieciowe, jeśli zostanie wykryte zagrożenie lub jeśli znane informacje o zagrożeniach wskażą na nowe możliwe zagrożenia.

Łowcy zagrożeń szukają informacji podczas tych dochodzeń, aby ustalić, czy zagrożenie jest szkodliwe, czy łagodne, lub czy sieć jest odpowiednio chroniona przed pojawiającymi się cyberzagrożeniami.

Polowanie na zagrożenia z serwerami proxy

Łowcy zagrożeń mogą znaleźć mnóstwo informacji w rekordach serwerów proxy sieci. Te serwery proxy działają jako kanały między serwerem lub urządzeniem odbierającym żądania a urządzeniem wysyłającym żądanie.

Typowy zestaw danych generowanych przez internetowe serwery proxy może być wykorzystany do wykrywania nietypowych lub podejrzanych zachowań.

Na przykład łowca zagrożeń w organizacji może przeanalizować informacje o zagrożeniach zawarte w dziennikach internetowego serwera proxy i wykryć podejrzaną aktywność z programami użytkownika, takimi jak cURL i witryny SharePoint.

Zwracają uwagę na problem i odkrywają, że żądania są uzasadnione i pochodzą od zespołów DevOps.

Aby przeanalizować te dzienniki i znaleźć wśród nich złośliwe osoby, łowcy zagrożeń stosują różne protokoły i metodologie. Web proxy dzienniki często zawierają następujące szczegóły:

- Docelowy adres URL (nazwa hosta)

- Docelowy adres IP

- Stan HTTP

- Kategoria domeny

- Protokół

- Port docelowy

- User Agent

- Poproś o metodę

- Działanie urządzenia

- Żądana nazwa pliku

- Czas

**I więcej!

Różnica między polowaniem na zagrożenia a analizą zagrożeń

Analiza zagrożeń to zbiór danych dotyczących prób lub udanych włamań, które są zwykle gromadzone i analizowane przez zautomatyzowane systemy bezpieczeństwa wykorzystujące uczenie maszynowe i sztuczną inteligencję.

Informacje te są wykorzystywane podczas polowania na zagrożenia w celu przeprowadzenia dokładnego wyszukiwania złośliwych użytkowników w całym systemie.

Innymi słowy, polowanie na zagrożenia zaczyna się tam, gdzie kończy się analiza zagrożeń. Produktywne polowanie na zagrożenia może również znaleźć zagrożenia, których jeszcze nie widziano w środowisku naturalnym.

Wskaźniki zagrożeń są czasami używane jako trop lub hipoteza w polowaniu na zagrożenia. Wirtualne odciski palców pozostawione przez złośliwe oprogramowanie lub osobę atakującą, dziwny adres IP, wiadomości phishingowe lub inny nietypowy ruch sieciowy to przykłady wskaźników zagrożenia.

Szybkie linki:

- Przegląd Cyberlab

- Recenzja CyberImpact

- Przegląd szkoleń IT CyberVista

- Najlepsze programy partnerskie dotyczące bezpieczeństwa cybernetycznego

Wniosek: czym jest Threat Hunting 2024?

Zwykła procedura wykrywania incydentów, reagowania i korygowania jest silnie uzupełniana przez polowanie na zagrożenia. Realistyczną i praktyczną strategią dla firm jest wzmocnienie się przed nieprzewidzianymi zagrożeniami.

Niemniej jednak monitorowanie dzienników proxy umożliwia również identyfikację użytkowników, którzy mogą przeglądać strony internetowe. Ci, którzy jedynie próbują wykonać uzasadnione zadania, napotykają w takiej sytuacji problemy.

Wykorzystując kilka serwerów proxy, zwłaszcza tych, które pomagają ukryć swój prawdziwy adres IP, użytkownicy mogą uniknąć wykrycia ich działań przez łowców zagrożeń.

Ponadto ich dzienniki nie wywołują czerwonej flagi dla tych łowców, ponieważ nie ma jednego adresu IP dla wszystkich ich działań.

Do tego potrzebne będą wysokiej jakości serwery proxy, które wydają się zgodne z oprogramowaniem do polowania na zagrożenia. Aby odpowiedzieć na twoje pytanie, oprogramowanie do polowania na zagrożenia to w zasadzie program, który wykonuje protokoły i analizy polowania na zagrożenia.

Szybkie linki