Vânătoarea de amenințări cibernetice este o metodă proactivă de securitate pe internet în care caută vânătorii de ameninţări pericole de securitate asta poate fi ascunse în rețeaua unei companii.

Vânătoarea cibernetică caută în mod activ amenințările nedetectate anterior, neidentificate sau neremediate care ar fi putut scăpa de mecanismele defensive automate ale rețelei dvs., spre deosebire de tehnicile de vânătoare de securitate cibernetică mai pasive, cum ar fi sistemele automate de detectare a amenințărilor.

Ce este vânătoarea de amenințări?

Actul de a căuta activ amenințări cibernetice care se furișează nedetectate într-o rețea este cunoscută sub numele de vânătoare de amenințări. Vânătoarea de amenințări cibernetice exploatează mediul dvs. în căutarea de actori rău intenționați care au depășit măsurile inițiale de securitate ale punctelor finale.

Unele pericole sunt mai sofisticate și mai avansate, în timp ce majoritatea nu pot trece de sistemele de securitate. Timp de săptămâni, atacatorii pot rămâne nedetectați în sistem și fișiere, în timp ce avansează încet prin rețea pentru a aduna mai multe date.

În timpul acestei proceduri pot trece săptămâni sau chiar luni. Poate evita cu ușurință detectarea de la instrumentele de securitate și personalul fără a vâna în mod activ.

De ce este importantă vânătoarea de amenințări?

Deoarece amenințările sofisticate pot evita securitatea cibernetică automatizată, vânătoarea de amenințări este crucială.

Încă trebuie să fiți îngrijorat de restul de 20% dintre amenințări, chiar dacă instrumentele de securitate automatizate și nivelul 1 și 2 centru de operații de securitate (SOC) analiștii ar trebui să fie capabili să se ocupe de 80% dintre ei.

Amenințările din restul de 20% sunt mai probabil să fie complexe și capabile să facă rău major.

Un atacator poate intra pe ascuns într-o rețea și poate rămâne acolo luni de zile, în timp ce adună informații, caută documente sensibile sau obține acreditări de conectare care îi vor permite să se plimbe prin mediu.

Multe companii nu au abilitățile de detectare sofisticate necesare pentru a preveni amenințările persistente avansate să persistă în rețea, odată ce un adversar a reușit să scape de detectare și un atac a încălcat apărarea unei organizații.

Prin urmare, vânătoarea de amenințări este un element crucial al oricărei strategii de apărare.

Cum funcționează vânătoarea de amenințări?

Aspectul uman și capacitatea masivă de procesare a datelor a unei soluții software sunt combinate pentru a urmări eficient amenințările cibernetice.

Vânătorii de amenințări umane se bazează pe datele din instrumente sofisticate de monitorizare și analiză a securității pentru a-i ajuta să descopere și să elimine în mod proactiv amenințările.

Scopul lor este de a folosi soluții și informații/date pentru a găsi adversari care ar putea scăpa de apărarea normală, folosind strategii precum trăirea din pământ.

Intuiția, gândirea etică și strategică și rezolvarea creativă a problemelor sunt toate componentele esențiale ale procesului de vânătoare cibernetică.

Organizațiile sunt capabile să rezolve amenințările mai rapid și mai precis utilizând aceste trăsături umane care „Vânători de amenințări cibernetice” aduceți la masă, în loc de a vă baza doar pe sistemele automate de detectare a amenințărilor.

Cine sunt vânătorii de amenințări cibernetice?

Cyber Threat Hunters adaugă o notă umană securității afacerii, îmbunătățind măsurile automate. Sunt profesioniști calificați în securitate IT care identifică, înregistrează, urmăresc și eradica amenințările înainte de a avea șansa de a deveni probleme serioase.

Deși ocazional sunt analiști externi, în mod ideal sunt analiști de securitate care cunosc funcționarea departamentului IT al companiei.

Vânătorii de amenințări scrutează informațiile de securitate. Ei caută modele de comportament suspecte pe care un computer le-ar fi ratat sau a crezut că au fost tratate, dar nu sunt, precum și malware ascuns sau atacatori.

Ele ajută, de asemenea, la corectarea sistemului de securitate al unei companii pentru a preveni apariția viitoare a aceluiași tip de intruziuni.

Condiții preliminare pentru vânătoarea de amenințări

Vânătorii de amenințări trebuie mai întâi să construiască o linie de bază a evenimentelor anticipate sau aprobate pentru a identifica mai bine anomaliile pentru ca vânătoarea de amenințări cibernetice să fie eficientă.

Vânătorii de amenințări pot apoi să parcurgă datele și informațiile de securitate adunate de tehnologiile de detectare a amenințărilor folosind această bază de referință și cele mai recente informații despre amenințări.

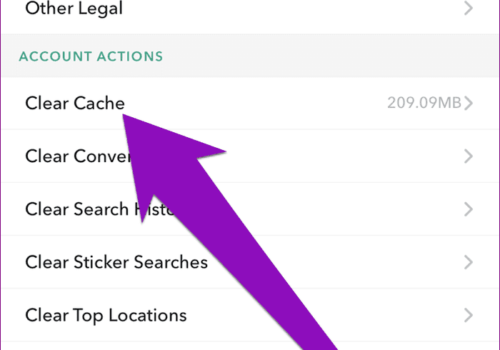

Aceste tehnologii pot include detecție și răspuns gestionat (MDR), instrumente de analiză de securitate, Sau soluții de securitate și management al evenimentelor (SIEM).

Vânătorii de amenințări pot căuta în sistemele dvs. potențiale pericole, activități umbrite sau declanșatoare care se îndepărtează de la normă, după ce sunt înarmați cu date dintr-o varietate de surse, inclusiv date despre punctele finale, rețeaua și cloud.

Vânătorii de amenințări pot crea ipoteze și pot efectua investigații extinse în rețea dacă este găsită o amenințare sau dacă informațiile despre amenințări cunoscute indică noi amenințări posibile.

Vânătorii de amenințări caută informații în timpul acestor investigații pentru a determina dacă o amenințare este dăunătoare sau benignă sau dacă rețeaua este protejată în mod corespunzător de amenințările cibernetice emergente.

Vânătoare de amenințări cu proxy

Vânătorii de amenințări ar putea găsi o mulțime de informații în înregistrările proxy web. Aceste proxy funcționează ca canale între serverul sau dispozitivul care primește cereri și dispozitivul care trimite cererea.

Un set comun de date generate de proxy-urile web poate fi utilizat pentru a identifica un comportament neobișnuit sau suspect.

De exemplu, un vânător de amenințări la o organizație ar putea analiza informațiile de pericol incluse în jurnalele proxy web și ar putea descoperi activități suspecte cu agenți de utilizator, cum ar fi site-uri cURL și SharePoint.

Ei atrag atenția asupra problemei și descoperă că solicitările sunt legitime și provin de la echipele DevOps.

Pentru a examina aceste jurnale și a găsi orice indivizi rău intenționați printre amestec, vânătorii de amenințări folosesc o varietate de protocoale și metodologii. Proxy web jurnalele oferă frecvent următoarele detalii:

- Adresa URL de destinație (nume gazdă)

- Destinație IP

- Stare HTTP

- Categoria de domeniu

- Protocol

- Portul de destinație

- Agentul utilizatorului

- Metoda de solicitare

- Acțiunea dispozitivului

- Numele fișierului solicitat

- Durată

**Și altele!

Diferența dintre Threat Hunting și Threat Intelligence

Inteligența amenințărilor este o colecție de date referitoare la tentativele sau intruziunile reușite, care sunt de obicei colectate și examinate de sistemele de securitate automatizate care utilizează învățarea automată și inteligența artificială.

Aceste informații sunt utilizate în vânătoarea de amenințări pentru a efectua o căutare amănunțită, la nivelul întregului sistem, a utilizatorilor rău intenționați.

Vânătoarea de amenințări, cu alte cuvinte, începe acolo unde se termină informațiile despre amenințări. O vânătoare productivă de amenințări poate găsi și pericole care nu au fost încă văzute în sălbăticie.

Indicatorii de amenințare sunt uneori folosiți ca indicii sau ipoteze în vânătoarea de amenințări. Amprentele virtuale lăsate de malware sau de un atacator, o adresă IP ciudată, e-mailurile de phishing sau alt trafic de rețea anormal sunt toate exemple de indicatori de amenințare.

Link-uri rapide:

- Cyberlab Review

- CyberImpact Review

- CyberVista IT Training Review

- Cele mai bune programe de afiliere de securitate cibernetică

Concluzie: Ce este Threat Hunting 2024?

Procedura obișnuită de detectare a incidentelor, reacție și remediere este puternic completată de vânătoarea de amenințări. O strategie realistă și practică pentru afaceri este să se forțeze împotriva amenințărilor neprevăzute.

Cu toate acestea, monitorizarea jurnalelor proxy face posibilă, de asemenea, identificarea utilizatorilor care ar putea răzui site-uri web. Cei care încearcă doar să finalizeze sarcini legitime se confruntă cu probleme într-o astfel de situație.

Prin folosirea mai multor proxy, în special pe cei care ajută la ascunderea adresei lor IP adevărate, utilizatorii pot evita vânătorii de amenințări să-și detecteze activitățile.

De asemenea, jurnalele lor nu ridică un steag roșu pentru acești vânători, deoarece nu există o singură adresă IP pentru toate activitățile lor.

Pentru aceasta, veți avea nevoie de proxy-uri de înaltă calitate care par legitime pentru software-ul de vânătoare de amenințări. Pentru a răspunde la întrebarea dvs., software-ul de vânătoare de amenințări este practic un program care realizează protocoale și analize de vânătoare de amenințări.

Link-uri rapide