การตามล่าภัยคุกคามทางไซเบอร์ถือเป็นวิธีการหนึ่ง วิธีการเชิงรุกของการรักษาความปลอดภัยทางอินเทอร์เน็ต ที่นักล่าภัยคุกคามมองหา อันตรายด้านความปลอดภัย นั่นอาจเป็น ที่ซ่อนอยู่ภายในเครือข่ายของบริษัท.

การตามล่าทางไซเบอร์จะคอยมองหาภัยคุกคามที่ไม่เคยถูกตรวจพบ ไม่ปรากฏชื่อ หรือไม่ได้รับการแก้ไขมาก่อน ซึ่งอาจหลบเลี่ยงกลไกการป้องกันอัตโนมัติของเครือข่ายของคุณ ตรงกันข้ามกับเทคนิคการตามล่าความปลอดภัยทางไซเบอร์แบบพาสซีฟอื่นๆ เช่น ระบบตรวจจับภัยคุกคามอัตโนมัติ

การไล่ล่าภัยคุกคามคืออะไร?

การกระทำที่กระตือรือร้นในการมองหา ภัยคุกคามทางไซเบอร์ที่ตรวจไม่พบบนเครือข่าย เรียกว่าการตามล่าภัยคุกคาม การตามล่าภัยคุกคามทางไซเบอร์จะค้นหาสภาพแวดล้อมของคุณเพื่อค้นหาผู้ประสงค์ร้ายที่ผ่านมาตรการรักษาความปลอดภัยปลายทางเริ่มต้นของคุณไปแล้ว

อันตรายบางอย่างมีความซับซ้อนและก้าวหน้ากว่า ในขณะที่ส่วนใหญ่ไม่สามารถผ่านระบบรักษาความปลอดภัยได้ เป็นเวลาหลายสัปดาห์ที่ผู้โจมตียังคงตรวจไม่พบในระบบและไฟล์ต่างๆ ในขณะที่ค่อยๆ รุกล้ำผ่านเครือข่ายเพื่อรวบรวมข้อมูลมากขึ้น

อาจผ่านไปเป็นสัปดาห์หรือเป็นเดือนในระหว่างขั้นตอนนี้ สามารถหลบเลี่ยงการตรวจจับจากเครื่องมือรักษาความปลอดภัยและบุคลากรโดยไม่ต้องตามล่า

เหตุใดการตามล่าภัยคุกคามจึงมีความสำคัญ

เนื่องจากภัยคุกคามที่ซับซ้อนสามารถหลบเลี่ยงความปลอดภัยทางไซเบอร์แบบอัตโนมัติได้ การตามล่าหาภัยคุกคามจึงมีความสำคัญ

คุณยังคงต้องกังวลเกี่ยวกับภัยคุกคามที่เหลืออีก 20% แม้ว่าเครื่องมือรักษาความปลอดภัยอัตโนมัติและระดับ 1 และ 2 ศูนย์ปฏิบัติการความปลอดภัย นักวิเคราะห์ (SOC) ควรจะสามารถจัดการได้ ลด 80% ของพวกเขา.

ภัยคุกคามในอีก 20% ที่เหลือมีแนวโน้มที่จะซับซ้อนและสามารถสร้างอันตรายร้ายแรงได้

ผู้โจมตีสามารถเข้าสู่เครือข่ายอย่างซ่อนเร้นและอยู่ที่นั่นเป็นเวลาหลายเดือนในขณะที่พวกเขารวบรวมข้อมูล ค้นหาเอกสารที่ละเอียดอ่อน หรือรับข้อมูลการเข้าสู่ระบบที่จะอนุญาตให้พวกเขาท่องไปรอบๆ สภาพแวดล้อม

ธุรกิจจำนวนมากขาดทักษะการตรวจจับที่ซับซ้อนซึ่งจำเป็นในการป้องกันภัยคุกคามขั้นสูงแบบถาวรไม่ให้ค้างอยู่ในเครือข่าย เมื่อฝ่ายตรงข้ามประสบความสำเร็จในการหลบหนีการตรวจจับและการโจมตีได้ละเมิดการป้องกันขององค์กร

การตามล่าหาภัยคุกคามจึงเป็นองค์ประกอบสำคัญของกลยุทธ์การป้องกัน

การล่าสัตว์คุกคามทำงานอย่างไร?

แง่มุมของมนุษย์และความสามารถในการประมวลผลข้อมูลจำนวนมหาศาลของโซลูชันซอฟต์แวร์ถูกรวมเข้าด้วยกันเพื่อค้นหาภัยคุกคามทางไซเบอร์อย่างมีประสิทธิภาพ

นักล่าภัยคุกคามของมนุษย์อาศัยข้อมูลจากเครื่องมือตรวจสอบความปลอดภัยและการวิเคราะห์ที่ซับซ้อน เพื่อช่วยพวกเขาในการค้นหาและกำจัดภัยคุกคามในเชิงรุก

เป้าหมายของพวกเขาคือการใช้โซลูชันและสติปัญญา/ข้อมูลเพื่อค้นหาศัตรูที่อาจหลบเลี่ยงการป้องกันตามปกติโดยใช้กลยุทธ์เช่นการอยู่นอกแผ่นดิน

สัญชาตญาณ การคิดเชิงจริยธรรมและเชิงกลยุทธ์ และการแก้ปัญหาอย่างสร้างสรรค์ ล้วนเป็นองค์ประกอบสำคัญของกระบวนการตามล่าทางไซเบอร์

องค์กรสามารถแก้ไขภัยคุกคามได้รวดเร็วและแม่นยำยิ่งขึ้นด้วยการใช้คุณลักษณะของมนุษย์เหล่านี้ “นักล่าภัยคุกคามทางไซเบอร์” มีประโยชน์มากกว่าการพึ่งพาระบบตรวจจับภัยคุกคามอัตโนมัติเพียงอย่างเดียว

นักล่าภัยคุกคามทางไซเบอร์คือใคร?

Cyber Threat Hunters เพิ่มสัมผัสของมนุษย์ในการรักษาความปลอดภัยทางธุรกิจ ปรับปรุงมาตรการอัตโนมัติ พวกเขาเป็นผู้เชี่ยวชาญด้านความปลอดภัยด้านไอทีที่มีทักษะ ซึ่งระบุ บันทึก ติดตาม และกำจัดภัยคุกคามก่อนที่พวกเขาจะเกิดปัญหาร้ายแรง

แม้ว่าบางครั้งจะเป็นนักวิเคราะห์ภายนอก แต่ก็เป็นนักวิเคราะห์ความปลอดภัยที่ดีซึ่งมีความรู้เกี่ยวกับการทำงานของแผนกไอทีของบริษัท

นักล่าภัยคุกคามค้นหาข้อมูลด้านความปลอดภัย พวกเขามองหารูปแบบพฤติกรรมที่น่าสงสัยที่คอมพิวเตอร์อาจพลาดหรือคิดว่าได้รับการจัดการแต่ไม่ได้รับการจัดการ รวมถึงมัลแวร์หรือผู้โจมตีที่ซ่อนอยู่

นอกจากนี้ยังช่วยในการแพทช์ระบบรักษาความปลอดภัยของธุรกิจเพื่อป้องกันการบุกรุกประเภทเดียวกันในอนาคต

ข้อกำหนดเบื้องต้นสำหรับการล่าสัตว์คุกคาม

นักล่าภัยคุกคามจะต้องสร้างบรรทัดฐานของเหตุการณ์ที่คาดการณ์หรือได้รับการอนุมัติก่อน เพื่อระบุความผิดปกติในการตามล่าภัยคุกคามทางไซเบอร์ได้อย่างมีประสิทธิภาพ

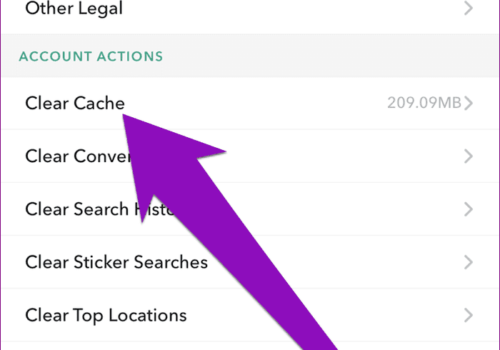

นักล่าภัยคุกคามสามารถเข้าไปดูข้อมูลความปลอดภัยและข้อมูลที่รวบรวมโดยเทคโนโลยีการตรวจจับภัยคุกคามโดยใช้ข้อมูลพื้นฐานนี้และข้อมูลภัยคุกคามล่าสุด

เทคโนโลยีเหล่านี้อาจรวมถึง การตรวจจับและการตอบสนองที่มีการจัดการ (MDR), เครื่องมือวิเคราะห์ความปลอดภัย,หรือ โซลูชันการจัดการข้อมูลความปลอดภัยและเหตุการณ์ (SIEM)

นักล่าภัยคุกคามสามารถค้นหาระบบของคุณเพื่อหาอันตรายที่อาจเกิดขึ้น กิจกรรมที่ซ่อนอยู่ หรือสิ่งกระตุ้นที่ผิดไปจากปกติ หลังจากที่พวกมันได้รับข้อมูลจากแหล่งที่มาที่หลากหลาย รวมถึงข้อมูลปลายทาง เครือข่าย และระบบคลาวด์

นักล่าภัยคุกคามสามารถสร้างสมมติฐานและดำเนินการตรวจสอบเครือข่ายอย่างกว้างขวาง หากพบภัยคุกคาม หรือหากข้อมูลภัยคุกคามที่ทราบชี้ไปยังภัยคุกคามใหม่ๆ ที่เป็นไปได้

นักล่าภัยคุกคามจะค้นหาข้อมูลในระหว่างการสืบสวนเพื่อตรวจสอบว่าภัยคุกคามนั้นเป็นอันตรายหรือไม่เป็นอันตราย หรือเครือข่ายได้รับการปกป้องอย่างเหมาะสมจากภัยคุกคามทางไซเบอร์ที่เกิดขึ้นใหม่หรือไม่

การตามล่าภัยคุกคามด้วยผู้รับมอบฉันทะ

นักล่าภัยคุกคามอาจพบข้อมูลมากมายในบันทึกเว็บพรอกซี พรอกซีเหล่านี้ทำหน้าที่เป็นท่อร้อยสายระหว่างเซิร์ฟเวอร์หรืออุปกรณ์ที่รับคำขอและอุปกรณ์ที่ส่งคำขอ

ชุดข้อมูลทั่วไปที่สร้างโดยพร็อกซีของเว็บสามารถใช้เพื่อระบุพฤติกรรมที่ผิดปกติหรือน่าสงสัยได้

ตัวอย่างเช่น นักล่าภัยคุกคามในองค์กรอาจวิเคราะห์ข้อมูลอันตรายที่รวมอยู่ในบันทึกของเว็บพรอกซี และค้นพบกิจกรรมที่น่าสงสัยกับตัวแทนผู้ใช้ เช่น cURL และไซต์ SharePoint.

พวกเขาดึงความสนใจไปที่ปัญหาและพบว่าคำขอนั้นถูกต้องตามกฎหมายและมาจากทีม DevOps

เพื่อตรวจสอบบันทึกเหล่านี้และค้นหาบุคคลที่เป็นอันตรายในกลุ่มต่างๆ นักล่าภัยคุกคามจะใช้โปรโตคอลและวิธีการที่หลากหลาย เว็บพร็อกซี่ บันทึกมักเสนอรายละเอียดต่อไปนี้:

- URL ปลายทาง (ชื่อโฮสต์)

- IP ปลายทาง

- สถานะ HTTP

- หมวดหมู่โดเมน

- โปรโตคอล

- พอร์ตปลายทาง

- ตัวแทนผู้ใช้

- วิธีการขอ

- การทำงานของอุปกรณ์

- ชื่อไฟล์ที่ร้องขอ

- ระยะเวลา

**และอื่น ๆ!

ความแตกต่างระหว่างการล่าภัยคุกคามและความฉลาดทางภัยคุกคาม

ข่าวกรองภัยคุกคามคือชุดข้อมูลเกี่ยวกับความพยายามหรือการโจมตีที่ประสบความสำเร็จ ซึ่งโดยทั่วไปจะรวบรวมและตรวจสอบโดยระบบรักษาความปลอดภัยอัตโนมัติโดยใช้การเรียนรู้ของเครื่องและปัญญาประดิษฐ์

ข้อมูลนี้ใช้ในการตามล่าหาภัยคุกคามเพื่อทำการค้นหาผู้ใช้ที่เป็นอันตรายทั่วทั้งระบบอย่างละเอียด

กล่าวอีกนัยหนึ่ง การตามล่าหาภัยคุกคามเริ่มต้นที่จุดสิ้นสุดของข่าวกรองภัยคุกคาม การตามล่าภัยคุกคามอย่างมีประสิทธิผลยังอาจพบอันตรายที่ยังไม่เคยเห็นในป่าอีกด้วย

ตัวบ่งชี้ภัยคุกคามบางครั้งใช้เป็นผู้นำหรือสมมติฐานในการตามล่าหาภัยคุกคาม ลายนิ้วมือเสมือนที่มัลแวร์หรือผู้โจมตีทิ้งไว้ ที่อยู่ IP แปลก ๆ อีเมลฟิชชิ่ง หรือการรับส่งข้อมูลเครือข่ายที่ผิดปกติอื่น ๆ ล้วนเป็นตัวอย่างของตัวบ่งชี้ภัยคุกคาม

ลิงค์ด่วน:

- รีวิวไซเบอร์แล็บ

- รีวิว Cyber Impact

- รีวิวการฝึกอบรมด้านไอทีของ CyberVista

- โปรแกรมพันธมิตรด้านความปลอดภัยทางไซเบอร์ที่ดีที่สุด

สรุป: Threat Hunting 2024 คืออะไร?

ขั้นตอนปกติของการตรวจจับเหตุการณ์ ปฏิกิริยา และการแก้ไขได้รับการเสริมอย่างมากด้วยการตามล่าหาภัยคุกคาม กลยุทธ์ที่ใช้งานได้จริงและใช้ได้จริงสำหรับธุรกิจคือการเสริมกำลังตนเองจากภัยคุกคามที่คาดไม่ถึง

อย่างไรก็ตาม การตรวจสอบบันทึกพร็อกซียังทำให้สามารถระบุผู้ใช้ที่อาจทำการคัดลอกเว็บไซต์ได้ ผู้ที่เพียงแต่พยายามทำงานให้เสร็จสิ้นมักประสบปัญหาในสถานการณ์เช่นนี้

ด้วยการใช้พรอกซีหลายตัว โดยเฉพาะอย่างยิ่งที่ช่วยปกปิดที่อยู่ IP ที่แท้จริง ผู้ใช้สามารถหลีกเลี่ยงนักล่าภัยคุกคามไม่ให้มองเห็นกิจกรรมของพวกเขาได้

นอกจากนี้ บันทึกของพวกเขาไม่ได้ทำให้เกิดธงสีแดงสำหรับนักล่าเหล่านี้ เนื่องจากไม่มีที่อยู่ IP เดียวสำหรับกิจกรรมทั้งหมดของพวกเขา

ในการดำเนินการนี้ คุณจะต้องมีพรอกซีคุณภาพสูงซึ่งดูเหมือนว่าถูกต้องตามกฎหมายสำหรับซอฟต์แวร์ค้นหาภัยคุกคาม เพื่อตอบคำถามของคุณ ซอฟต์แวร์ตามล่าภัยคุกคามนั้นเป็นโปรแกรมที่ใช้โปรโตคอลและการวิเคราะห์เพื่อตามล่าภัยคุกคาม

ข้อมูลน่าสนใจเพิ่มเติม