La caza de ciberamenazas es una método proactivo de seguridad en internet en el que los cazadores de amenazas buscan riesgos de seguridad podría ser oculto dentro de la red de una empresa.

La caza cibernética busca activamente amenazas no detectadas, no identificadas o no reparadas previamente que podrían haber eludido los mecanismos defensivos automatizados de su red, en contraste con las técnicas de caza de seguridad cibernética más pasivas, como los sistemas automatizados de detección de amenazas.

¿Qué es la caza de amenazas?

El acto de buscar activamente amenazas cibernéticas que se esconden sin ser detectadas en una red se conoce como caza de amenazas. La búsqueda de amenazas cibernéticas recorre su entorno en busca de actores maliciosos que hayan superado las medidas de seguridad iniciales de los terminales.

Algunos peligros son más sofisticados y avanzados, mientras que la mayoría no pueden pasar los sistemas de seguridad. Durante semanas, los atacantes pueden pasar desapercibidos en el sistema y los archivos mientras avanzan lentamente a través de la red para recopilar más datos.

Pueden pasar semanas o incluso meses durante este procedimiento. Puede evadir fácilmente la detección de las herramientas y el personal de seguridad sin buscar activamente.

¿Por qué es importante la caza de amenazas?

Debido a que las amenazas sofisticadas pueden evadir la ciberseguridad automatizada, la búsqueda de amenazas es crucial.

Todavía debe preocuparse por el 20 % restante de las amenazas, incluso si las herramientas de seguridad automatizadas y los niveles 1 y 2 centro de operaciones de seguridad (SOC) los analistas deben ser capaces de manejar aproximadamente 80% .

Las amenazas en el 20% restante tienen más probabilidades de ser complejas y capaces de causar un daño importante.

Un atacante puede ingresar a una red de forma encubierta y permanecer allí durante meses mientras recopila información en silencio, busca documentos confidenciales u obtiene credenciales de inicio de sesión que le permitirán moverse por el entorno.

Muchas empresas carecen de las habilidades de detección sofisticadas necesarias para evitar que las amenazas persistentes avanzadas permanezcan en la red una vez que un adversario ha logrado escapar de la detección y un ataque ha violado las defensas de una organización.

Por lo tanto, la caza de amenazas es un elemento crucial de cualquier estrategia de defensa.

¿Cómo funciona la caza de amenazas?

El aspecto humano y la capacidad de procesamiento masivo de datos de una solución de software se combinan para cazar amenazas cibernéticas de manera efectiva.

Los cazadores de amenazas humanos confían en los datos de herramientas sofisticadas de monitoreo y análisis de seguridad para ayudarlos a descubrir y eliminar amenazas de manera proactiva.

Su objetivo es emplear soluciones e inteligencia/datos para encontrar adversarios que puedan eludir las defensas normales mediante el uso de estrategias como vivir de la tierra.

La intuición, el pensamiento ético y estratégico y la resolución creativa de problemas son componentes esenciales del proceso de caza cibernética.

Las organizaciones pueden resolver las amenazas de manera más rápida y precisa al utilizar estos rasgos humanos que “Cazadores de ciberamenazas” traer a la mesa en lugar de simplemente confiar en los sistemas automatizados de detección de amenazas.

¿Quiénes son los cazadores de ciberamenazas?

Los Cyber Threat Hunters añaden un toque humano a la seguridad empresarial, mejorando las medidas automatizadas. Son profesionales expertos en seguridad de TI que identifican, registran, vigilan y erradican las amenazas antes de que tengan la oportunidad de convertirse en problemas graves.

Aunque ocasionalmente son analistas externos, lo ideal es que sean analistas de seguridad que conozcan el funcionamiento del departamento de TI de la empresa.

Los cazadores de amenazas rastrean la información de seguridad. Buscan patrones de comportamiento sospechosos que una computadora puede haber pasado por alto o que pensó que se manejaron pero no lo son, así como malware o atacantes ocultos.

También ayudan a parchear el sistema de seguridad de una empresa para evitar futuras ocurrencias del mismo tipo de intrusiones.

Requisitos previos para la caza de amenazas

Los cazadores de amenazas primero deben construir una línea de base de ocurrencias anticipadas o aprobadas para detectar mejor las anomalías para que la búsqueda de amenazas cibernéticas sea efectiva.

Los cazadores de amenazas pueden revisar los datos de seguridad y la información recopilada por las tecnologías de detección de amenazas utilizando esta línea de base y la inteligencia de amenazas más reciente.

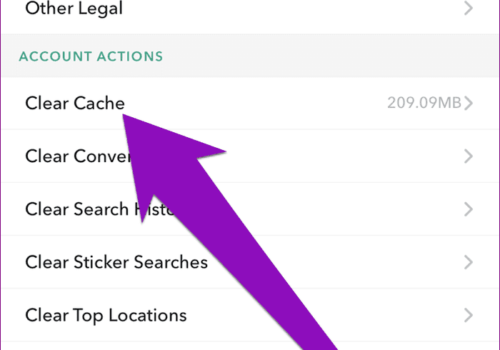

Estas tecnologías pueden incluir detección y respuesta gestionadas (MDR), herramientas de análisis de seguridado soluciones de gestión de eventos e información de seguridad (SIEM).

Los cazadores de amenazas pueden buscar en sus sistemas peligros potenciales, actividad sospechosa o desencadenantes que se aparten de la norma después de que estén armados con datos de una variedad de fuentes, incluidos datos de punto final, red y nube.

Los cazadores de amenazas pueden crear hipótesis y realizar investigaciones exhaustivas de la red si se encuentra una amenaza o si la inteligencia de amenazas conocidas apunta a nuevas posibles amenazas.

Los cazadores de amenazas buscan información durante estas investigaciones para determinar si una amenaza es dañina o benigna o si la red está adecuadamente protegida contra amenazas cibernéticas emergentes.

Caza de amenazas con proxies

Los cazadores de amenazas pueden encontrar una gran cantidad de información en los registros de proxy web. Estos proxies funcionan como conductos entre el servidor o dispositivo que recibe solicitudes y el dispositivo que envía la solicitud.

Se puede utilizar un conjunto común de datos generados por proxies web para detectar comportamientos inusuales o sospechosos.

Por ejemplo, un cazador de amenazas en una organización podría analizar la información de peligro incluida en los registros del proxy web y descubrir actividad sospechosa con agentes de usuario como cURL y sitios de SharePoint.

Llaman la atención sobre el problema y descubren que las solicitudes son legítimas y se originan en los equipos de DevOps.

Para examinar estos registros y encontrar individuos maliciosos entre la mezcla, los cazadores de amenazas emplean una variedad de protocolos y metodologías. proxy web Los registros ofrecen con frecuencia los siguientes detalles:

- URL de destino (nombre de host)

- IP de destino

- Estado HTTP

- Categoría de dominio

- Protocolo

- Puerto de destino

- User Agent

- Método de solicitud

- Acción del dispositivo

- Nombre de archivo solicitado

- Duración

**¡Y más!

Diferencia entre la caza de amenazas y la inteligencia de amenazas

La inteligencia de amenazas es una recopilación de datos sobre intrusiones intentadas o exitosas que normalmente se recopilan y examinan mediante sistemas de seguridad automatizados que utilizan aprendizaje automático e inteligencia artificial.

Esta información se utiliza en la búsqueda de amenazas para realizar una búsqueda exhaustiva en todo el sistema de usuarios malintencionados.

La caza de amenazas, en otras palabras, comienza donde termina la inteligencia de amenazas. Una caza de amenazas productiva también puede encontrar peligros que aún no se han visto en la naturaleza.

Los indicadores de amenazas a veces se utilizan como pista o hipótesis en la caza de amenazas. Las huellas digitales virtuales dejadas por malware o un atacante, una dirección IP extraña, correos electrónicos de phishing u otro tráfico de red anómalo son ejemplos de indicadores de amenazas.

Quick Links:

- Revisión del ciberlab

- Revisión de impacto cibernético

- Revisión de capacitación de TI de CyberVista

- Los mejores programas de afiliados de seguridad cibernética

Conclusión: ¿Qué es la caza de amenazas 2024?

El procedimiento habitual de detección, reacción y remediación de incidentes se complementa fuertemente con la búsqueda de amenazas. Una estrategia realista y práctica para las empresas es fortalecerse contra amenazas imprevistas.

Sin embargo, monitorear los registros de proxy también permite identificar a los usuarios que podrían estar raspando sitios web. Aquellos que simplemente intentan completar tareas legítimas se encuentran con problemas en tal situación.

Al emplear varios proxies, particularmente aquellos que ayudan a ocultar su verdadera dirección IP, los usuarios pueden evitar que los cazadores de amenazas detecten sus actividades.

Además, sus registros no levantan una bandera roja para estos cazadores porque no hay una sola dirección IP para todas sus actividades.

Para esto, necesitará proxies de alta calidad que parezcan legítimos para el software de búsqueda de amenazas. Para responder a su pregunta, el software de búsqueda de amenazas es básicamente un programa que realiza análisis y protocolos de búsqueda de amenazas.

Snelle Koppelingen