A caça às ameaças cibernéticas é uma método proativo de segurança na internet em que os caçadores de ameaças procuram riscos de segurança isso pode ser escondido dentro da rede de uma empresa.

A caça cibernética procura ativamente por ameaças anteriormente não detectadas, não identificadas ou não corrigidas que possam ter escapado dos mecanismos de defesa automatizados de sua rede, em contraste com técnicas de caça cibernética mais passivas, como sistemas automatizados de detecção de ameaças.

O que é Threat Hunting?

O ato de procurar ativamente ameaças cibernéticas que estão se escondendo sem serem detectadas em uma rede é conhecido como caça à ameaça. A caça às ameaças cibernéticas vasculha seu ambiente em busca de agentes mal-intencionados que ultrapassaram suas medidas iniciais de segurança de endpoint.

Alguns perigos são mais sofisticados e avançados, enquanto a maioria não consegue passar pelos sistemas de segurança. Durante semanas, os invasores podem permanecer sem serem detectados no sistema e nos arquivos enquanto avançam lentamente pela rede para coletar mais dados.

Semanas ou até meses podem passar durante este procedimento. Ele pode facilmente escapar da detecção de ferramentas de segurança e pessoal sem caçar ativamente.

Por que a caça às ameaças é importante?

Como ameaças sofisticadas podem escapar da cibersegurança automatizada, a caça às ameaças é crucial.

Você ainda precisa se preocupar com os 20% restantes de ameaças, mesmo com ferramentas de segurança automatizadas e níveis 1 e 2 centro de operações de segurança (SOC) analistas devem ser capazes de lidar com cerca de 80% deles.

As ameaças nos 20% restantes têm maior probabilidade de serem complexas e capazes de causar grandes danos.

Um invasor pode entrar em uma rede secretamente e permanecer lá por meses enquanto coleta silenciosamente informações, procura documentos confidenciais ou obtém credenciais de login que permitirão que eles se desloquem pelo ambiente.

Muitas empresas carecem das habilidades de detecção sofisticadas necessárias para impedir que ameaças persistentes avançadas permaneçam na rede depois que um adversário consegue escapar da detecção e um ataque viola as defesas de uma organização.

A caça às ameaças é, portanto, um elemento crucial de qualquer estratégia de defesa.

Como funciona a caça às ameaças?

O aspecto humano e a enorme capacidade de processamento de dados de uma solução de software são combinados para caçar ameaças cibernéticas com eficácia.

Os caçadores de ameaças humanas contam com dados de ferramentas sofisticadas de monitoramento e análise de segurança para ajudá-los a descobrir e eliminar ameaças de forma proativa.

Seu objetivo é empregar soluções e inteligência/dados para encontrar adversários que possam iludir as defesas normais usando estratégias como viver da terra.

Intuição, pensamento ético e estratégico e solução criativa de problemas são componentes essenciais do processo de caça cibernética.

As organizações são capazes de resolver ameaças com mais rapidez e precisão, utilizando essas características humanas que “Caçadores de ameaças cibernéticas” trazer para a mesa em vez de simplesmente confiar em sistemas automatizados de detecção de ameaças.

Quem são os caçadores de ameaças cibernéticas?

Os Caçadores de Ameaças Cibernéticas adicionam um toque humano à segurança dos negócios, aprimorando as medidas automatizadas. Eles são profissionais qualificados de segurança de TI que identificam, registram, monitoram e erradicam ameaças antes que tenham a chance de se tornarem problemas sérios.

Embora ocasionalmente sejam analistas externos, eles são idealmente analistas de segurança que conhecem bem o funcionamento do departamento de TI da empresa.

Os caçadores de ameaças vasculham as informações de segurança. Eles procuram padrões de comportamento suspeitos que um computador pode ter perdido ou pensado que foram manipulados, mas não são, bem como malware ou invasores ocultos.

Eles também ajudam a corrigir o sistema de segurança de uma empresa para evitar futuras ocorrências do mesmo tipo de invasão.

Pré-requisitos para caçar ameaças

Os caçadores de ameaças devem primeiro criar uma linha de base de ocorrências antecipadas ou aprovadas para identificar melhor as anomalias para que a caça às ameaças cibernéticas seja eficaz.

Os caçadores de ameaças podem, então, examinar os dados de segurança e as informações coletadas pelas tecnologias de detecção de ameaças usando essa linha de base e a inteligência de ameaças mais recente.

Essas tecnologias podem incluir detecção e resposta gerenciada (MDR), ferramentas de análise de segurançaou soluções de gerenciamento de eventos e informações de segurança (SIEM).

Os caçadores de ameaças podem pesquisar seus sistemas em busca de perigos potenciais, atividades obscuras ou gatilhos que fogem da norma depois de estarem armados com dados de várias fontes, incluindo dados de endpoint, rede e nuvem.

Os caçadores de ameaças podem criar hipóteses e conduzir extensas investigações de rede se uma ameaça for encontrada ou se a inteligência de ameaças conhecidas apontar para novas possíveis ameaças.

Os caçadores de ameaças procuram informações durante essas investigações para determinar se uma ameaça é prejudicial ou benigna ou se a rede está adequadamente protegida contra ameaças cibernéticas emergentes.

Caça a ameaças com proxies

Os caçadores de ameaças podem encontrar muitas informações nos registros de proxy da web. Esses proxies funcionam como canais entre o servidor ou dispositivo que recebe solicitações e o dispositivo que envia a solicitação.

Um conjunto comum de dados gerados por proxies da web pode ser utilizado para detectar comportamentos incomuns ou suspeitos.

Por exemplo, um caçador de ameaças em uma organização pode analisar as informações de perigo incluídas nos logs de proxy da web e descobrir atividades suspeitas com agentes de usuário como cURL e sites do SharePoint.

Eles chamam a atenção para o problema e descobrem que as solicitações são legítimas e originárias das equipes de DevOps.

Para examinar esses logs e encontrar quaisquer indivíduos mal-intencionados entre eles, os caçadores de ameaças empregam uma variedade de protocolos e metodologias. Proxy da Web logs frequentemente oferecem os seguintes detalhes:

- URL de destino (nome do host)

- IP de destino

- Status HTTP

- Categoria de domínio

- Protocolo

- Porto de destino

- User Agent

- Método de solicitação

- Ação do dispositivo

- Nome do arquivo solicitado

- de duração

**E mais!

Diferença entre Threat Hunting e Threat Intelligence

Inteligência de ameaças é uma coleção de dados sobre invasões tentadas ou bem-sucedidas que normalmente são coletadas e examinadas por sistemas de segurança automatizados usando aprendizado de máquina e inteligência artificial.

Essas informações são usadas na busca de ameaças para realizar uma pesquisa completa em todo o sistema em busca de usuários mal-intencionados.

A caça às ameaças, em outras palavras, começa onde termina a inteligência de ameaças. Uma caçada de ameaças produtiva também pode encontrar perigos que ainda não foram vistos na natureza.

Às vezes, os indicadores de ameaças são usados como uma pista ou hipótese na caça às ameaças. Impressões digitais virtuais deixadas por malware ou um invasor, um endereço IP estranho, e-mails de phishing ou outro tráfego de rede anômalo são exemplos de indicadores de ameaça.

Links Rápidos:

- Revisão do Cyberlab

- Revisão de Impacto Cibernético

- Revisão do treinamento de TI CyberVista

- Melhores programas de afiliados de segurança cibernética

Conclusão: O que é o Threat Hunting 2024?

O procedimento usual de detecção, reação e remediação de incidentes é fortemente complementado pela busca de ameaças. Uma estratégia realista e prática para as empresas é se fortalecer contra ameaças imprevistas.

No entanto, o monitoramento de logs de proxy também permite identificar usuários que podem estar raspando sites. Aqueles que estão meramente tentando completar tarefas legítimas se deparam com problemas em tal situação.

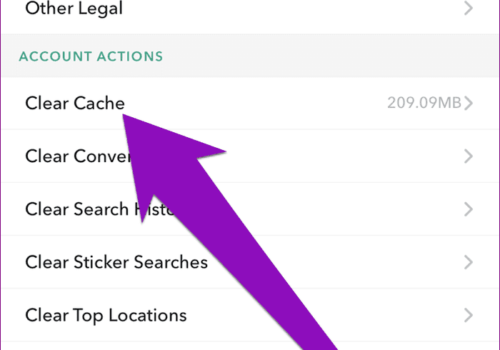

Ao empregar vários proxies, especialmente aqueles que ajudam a ocultar seu verdadeiro endereço IP, os usuários podem evitar que os caçadores de ameaças detectem suas atividades.

Além disso, seus logs não levantam uma bandeira vermelha para esses caçadores porque não há um único endereço IP para todas as suas atividades.

Para isso, você precisará de proxies de alta qualidade que pareçam legítimos para softwares de caça a ameaças. Para responder à sua pergunta, o software de caça a ameaças é basicamente um programa que executa protocolos e análises de caça a ameaças.

Quick Links