Ang pangangaso ng cyber threat ay isang proactive na paraan ng internet security kung saan hinahanap ng mga mangangaso ng pagbabanta mga panganib sa seguridad na maaaring nakatago sa loob ng network ng kumpanya.

Aktibong hinahanap ng cyber hunting ang mga dati nang hindi natukoy, hindi natukoy, o hindi na-remediate na mga banta na maaaring nakatakas sa mga automated na mekanismo ng pagtatanggol ng iyong network, kabaligtaran sa mas passive na cyber security na mga diskarte sa pangangaso tulad ng mga awtomatikong sistema ng pagtuklas ng pagbabanta.

Ano ang Threat Hunting?

Ang pagkilos ng aktibong naghahanap mga banta sa cyber na lihim na hindi natukoy sa isang network ay kilala bilang threat hunting. Sinisiyasat ng pangangaso ng cyber threat ang iyong kapaligiran para sa mga malisyosong aktor na nakalampas sa iyong mga paunang hakbang sa seguridad ng endpoint.

Ang ilang mga panganib ay mas sopistikado at advanced, habang ang karamihan ay hindi makalampas sa mga sistema ng seguridad. Sa loob ng ilang linggo, maaaring manatiling hindi natukoy ang mga umaatake sa system at mga file habang dahan-dahang sumusulong sa pamamagitan ng network upang mangalap ng higit pang data.

Maaaring lumipas ang mga linggo o kahit na buwan sa panahon ng pamamaraang ito. Madali itong makaiwas sa pagtuklas mula sa mga tool at tauhan ng seguridad nang hindi aktibong nangangaso.

Bakit Mahalaga ang Pagbabanta sa Pangangaso?

Dahil ang mga sopistikadong pagbabanta ay maaaring makaiwas sa automated na cybersecurity, ang pangangaso ng pagbabanta ay mahalaga.

Kailangan mo pa ring mag-alala tungkol sa natitirang 20% ng mga banta kahit na ang mga awtomatikong tool sa seguridad at tier 1 at 2 sentro ng pagpapatakbo ng seguridad (SOC) analysts ay dapat na kayang hawakan ang tungkol sa 80% ng mga ito.

Ang mga banta sa natitirang 20% ay mas malamang na maging kumplikado at may kakayahang gumawa ng malaking pinsala.

Ang isang umaatake ay maaaring palihim na pumasok sa isang network at manatili doon sa loob ng maraming buwan habang tahimik silang nangangalap ng impormasyon, naghahanap ng mga sensitibong dokumento, o kumuha ng mga kredensyal sa pag-log in na magbibigay-daan sa kanila na gumala sa kapaligiran.

Maraming mga negosyo ang kulang sa mga sopistikadong kasanayan sa pag-detect na kinakailangan upang maiwasan ang mga advanced na patuloy na pagbabanta na manatili sa network kapag ang isang kalaban ay naging matagumpay sa pagtakas sa pagtuklas at ang isang pag-atake ay lumabag sa mga depensa ng isang organisasyon.

Ang pangangaso ng pagbabanta ay isang mahalagang elemento ng anumang diskarte sa pagtatanggol.

Paano Gumagana ang Pagbabanta sa Pangangaso?

Ang aspeto ng tao at ang napakalaking kakayahan sa pagpoproseso ng data ng isang solusyon sa software ay pinagsama upang epektibong mahuli ang mga banta sa cyber.

Ang mga human threat hunters ay umaasa sa data mula sa sopistikadong pagsubaybay sa seguridad at mga tool sa analytics upang tulungan sila sa aktibong pagtuklas at pag-aalis ng mga pagbabanta.

Ang kanilang layunin ay gumamit ng mga solusyon at katalinuhan/data upang makahanap ng mga kalaban na maaaring makatakas sa mga normal na depensa sa pamamagitan ng paggamit ng mga estratehiya tulad ng pamumuhay sa lupa.

Ang intuwisyon, etikal at madiskarteng pag-iisip, at malikhaing paglutas ng problema ay lahat ng mahahalagang bahagi ng proseso ng cyber hunting.

Nagagawa ng mga organisasyon na lutasin ang mga banta nang mas mabilis at mas tumpak sa pamamagitan ng paggamit ng mga katangiang ito ng tao na "Mga Mangangaso ng Cyber Threat” dalhin sa talahanayan kumpara sa pag-asa lamang sa mga awtomatikong sistema ng pagtuklas ng pagbabanta.

Sino ang mga Cyber Threat Hunters?

Ang Cyber Threat Hunters ay nagdaragdag ng human touch sa seguridad ng negosyo, na nagpapahusay sa mga awtomatikong hakbang. Sila ay mga bihasang propesyonal sa seguridad ng IT na kumikilala, nagre-record, nagbabantay, at nag-aalis ng mga banta bago sila magkaroon ng pagkakataong maging seryosong problema.

Bagama't paminsan-minsan sila ay mga panlabas na analyst, sila ay mga analyst ng seguridad na may kaalaman tungkol sa mga gawain ng IT department ng kumpanya.

Sinisiyasat ng mga Threat Hunter ang impormasyon sa seguridad. Naghahanap sila ng mga kahina-hinalang pattern ng pag-uugali na maaaring napalampas ng isang computer o naisip na pinangangasiwaan ngunit hindi, pati na rin ang mga nakatagong malware o umaatake.

Tumutulong din ang mga ito sa pag-patch ng sistema ng seguridad ng negosyo upang maiwasan ang mga hinaharap na pangyayari ng parehong uri ng panghihimasok.

Mga Kinakailangan Para sa Pangangaso ng Banta

Ang mga mangangaso ng pagbabanta ay dapat munang bumuo ng isang baseline ng mga inaasahang o naaprubahang mga pangyayari upang mas mahusay na makita ang mga anomalya para maging epektibo ang pangangaso sa banta sa cyber.

Ang mga mangangaso ng pagbabanta ay maaaring dumaan sa data ng seguridad at impormasyong nakalap sa pamamagitan ng mga teknolohiya sa pagtuklas ng pagbabanta gamit ang baseline na ito at ang pinakabagong intelligence intelligence.

Maaaring kabilang sa mga teknolohiyang ito pinamamahalaang pagtuklas at pagtugon (MDR), mga tool sa pagsusuri sa seguridad, O impormasyon sa seguridad at mga solusyon sa pamamahala ng kaganapan (SIEM).

Ang mga mangangaso ng pagbabanta ay maaaring maghanap sa iyong mga system para sa mga potensyal na panganib, makulimlim na aktibidad, o mga pag-trigger na lumalayo sa karaniwan pagkatapos na sila ay armado ng data mula sa iba't ibang pinagmulan, kabilang ang endpoint, network, at cloud data.

Ang mga mangangaso ng pagbabanta ay maaaring lumikha ng mga hypotheses at magsagawa ng malawak na pagsisiyasat sa network kung may nakitang banta o kung ang kilalang threat intelligence ay tumuturo sa mga bagong posibleng pagbabanta.

Ang mga mangangaso ng pagbabanta ay naghahanap ng impormasyon sa panahon ng mga pagsisiyasat na ito upang matukoy kung ang isang banta ay nakakapinsala o hindi maganda o kung ang network ay naaangkop na protektado mula sa mga umuusbong na banta sa cyber.

Pangangaso ng Banta Gamit ang mga Proxies

Maaaring makahanap ang mga mangangaso ng pagbabanta ng maraming impormasyon sa mga talaan ng web proxy. Ang mga proxy na ito ay gumagana bilang mga conduit sa pagitan ng server o device na tumatanggap ng mga kahilingan at ng device na nagpapadala ng kahilingan.

Ang isang karaniwang hanay ng data na nabuo ng mga web proxy ay maaaring gamitin upang makita ang hindi pangkaraniwang o kahina-hinalang gawi.

Halimbawa, maaaring suriin ng isang threat hunter sa isang organisasyon ang impormasyon ng panganib na kasama sa mga web proxy log at makatuklas ng kahina-hinalang aktibidad sa mga user agent tulad ng cURL at SharePoint na mga site.

Binibigyang pansin nila ang problema at natuklasan na ang mga kahilingan ay lehitimo at nagmula sa mga koponan ng DevOps.

Upang suriin ang mga log na ito at mahanap ang sinumang malisyosong indibidwal sa kumbinasyon, gumagamit ang mga mangangaso ng pagbabanta ng iba't ibang protocol at pamamaraan. Web proxy Ang mga log ay madalas na nag-aalok ng mga sumusunod na detalye:

- Destination URL (Hostname)

- IP ng patutunguhan

- Katayuan ng HTTP

- Kategorya ng Domain

- Protokol

- Destinasyon Port

- Agent ng User

- Paraan ng Kahilingan

- Pagkilos ng Device

- Hiniling na Pangalan ng File

- Tagal

**At iba pa!

Pagkakaiba sa pagitan ng Threat Hunting at Threat Intelligence

Ang Threat Intelligence ay isang koleksyon ng data tungkol sa mga tinangka o matagumpay na panghihimasok na karaniwang kinokolekta at sinusuri ng mga automated na sistema ng seguridad gamit ang machine learning at artificial intelligence.

Ginagamit ang impormasyong ito sa pangangaso ng pagbabanta upang magsagawa ng masusing paghahanap sa buong system para sa mga malisyosong user.

Ang pangangaso ng pagbabanta, sa madaling salita, ay nagsisimula kung saan nagtatapos ang threat intelligence. Ang isang produktibong pangangaso ng pagbabanta ay maaari ding makahanap ng mga panganib na hindi pa nakikita sa ligaw.

Minsan ginagamit ang mga tagapagpahiwatig ng pagbabanta bilang lead o hypothesis sa pangangaso ng pagbabanta. Ang mga virtual na fingerprint na iniwan ng malware o isang umaatake, isang kakaibang IP address, mga email sa phishing, o iba pang maanomalyang trapiko sa network ay lahat ng mga halimbawa ng mga tagapagpahiwatig ng pagbabanta.

Quick Links:

- Pagsusuri ng Cyberlab

- Pagsusuri ng CyberImpact

- Pagsusuri ng CyberVista IT Training

- Pinakamahusay na Mga Programang Kaakibat ng Cyber Security

Konklusyon: Ano ang Threat Hunting 2024?

Ang karaniwang pamamaraan ng pagtuklas ng insidente, reaksyon, at remediation ay malakas na kinukumpleto ng pangangaso ng pagbabanta. Ang isang makatotohanan at praktikal na diskarte para sa mga negosyo ay upang palakasin ang kanilang sarili laban sa mga hindi inaasahang banta.

Gayunpaman, ginagawang posible rin ng pagsubaybay sa mga proxy log na matukoy ang mga user na maaaring nag-scrape ng mga website. Ang mga sinusubukan lamang na kumpletuhin ang mga lehitimong gawain ay nagkakaproblema sa ganoong sitwasyon.

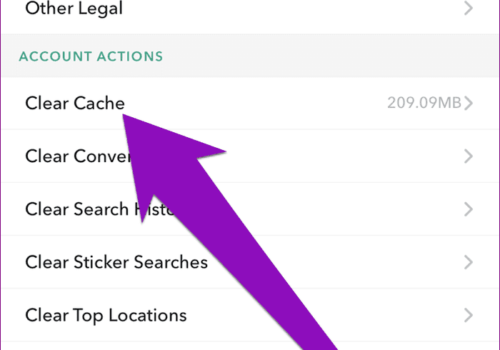

Sa pamamagitan ng paggamit ng ilang mga proxy, lalo na ang mga tumutulong na itago ang kanilang tunay na IP address, maiiwasan ng mga user ang mga mangangaso ng banta na makita ang kanilang mga aktibidad.

Gayundin, ang kanilang mga log ay hindi nagtataas ng pulang bandila para sa mga mangangaso na ito dahil walang isang IP address para sa lahat ng kanilang mga aktibidad.

Para dito, kakailanganin mo ng mga de-kalidad na proxy na mukhang lehitimo sa threat-hunting software. Upang masagot ang iyong tanong, ang threat-hunting software ay karaniwang isang programa na nagsasagawa ng mga protocol at pagsusuri sa pangangaso ng pagbabanta.

Quick Links